Las alertas personalizadas y la visualización de datos le permiten identificar y prevenir rápidamente problemas de ciberseguridad y violación de datos.

Las empresas nunca han sido tan vulnerables a los ataques a la red como ahora. Los piratas informáticos operan a escala mundial y generan ingresos a través de Internet.

Las empresas se han dado cuenta de que, a medida que crece su presencia virtual, también lo hace el número de interfaces en sus redes. Estas interfaces son utilizadas por los piratas informáticos de forma cada vez más sofisticada, creando un problema que no hace sino empeorar a medida que la infraestructura de TI de una empresa se hace más compleja.

Los ataques a la red pueden perjudicar gravemente a su empresa:

Las herramientas de monitoreo de red integrales, como Paessler PRTG, son vitales para mantener la seguridad de su red: ¿de qué sirve un cortafuegos que no está disponible o un software de copia de seguridad que funciona mal?

Con el software de monitoreo de red, puede mantener un ojo constante en los componentes de seguridad, software antivirus y copias de seguridad, y ser advertido automáticamente en caso de problemas.

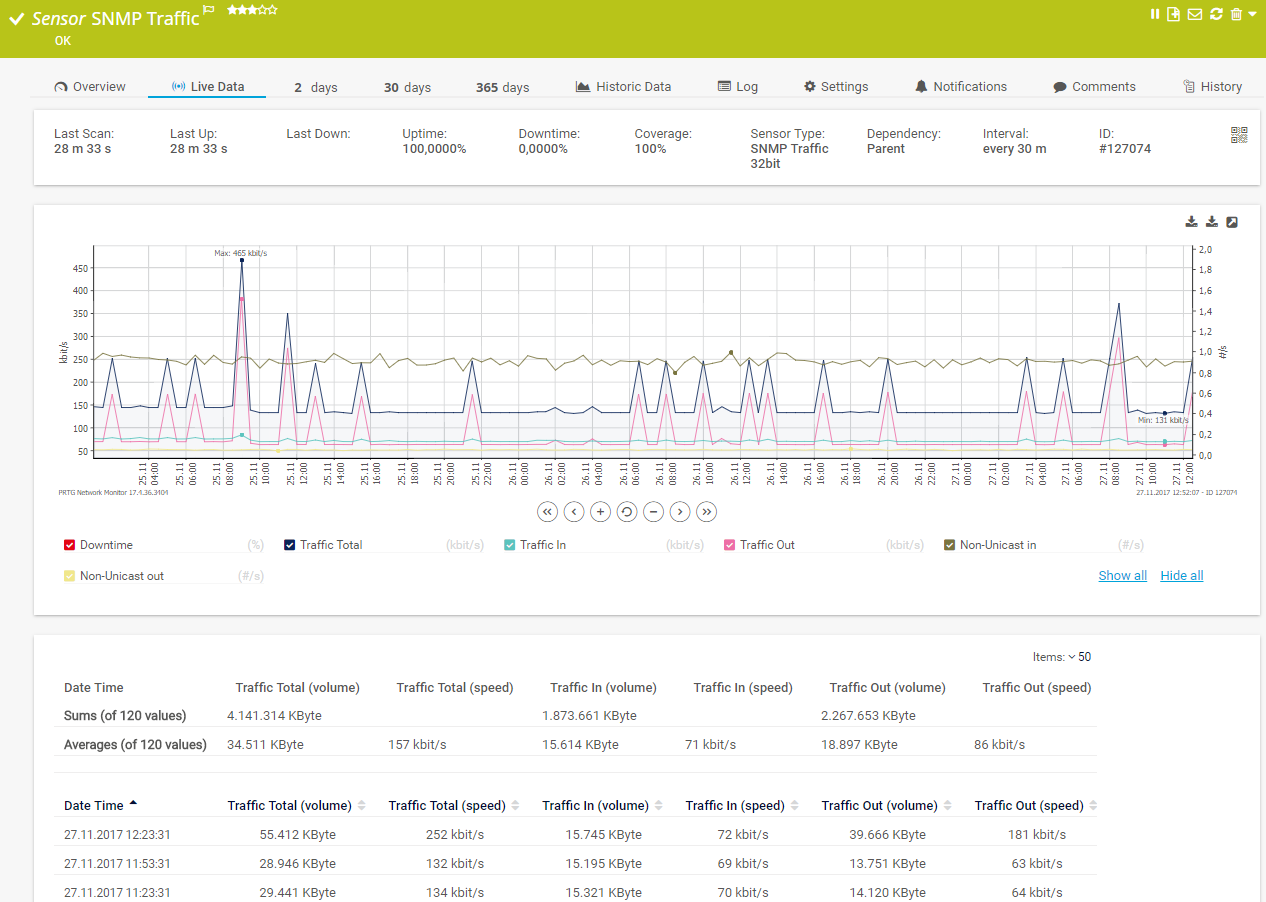

El análisis del tráfico de red, incluido en PRTG, le permite monitorear y comprobar el tráfico de datos para detectar comportamientos sospechosos, como cargas de tráfico inusualmente altas.

También le ayuda a determinar qué datos y sistemas están afectados por ataques de red que ya se han producido. Mediante la evaluación de los registros de datos históricos, no sólo puede prevenir los problemas de ciberseguridad como los ataques DDoS, sino también reducir significativamente el tiempo de inactividad.

Diagnostique problemas de red mediante el seguimiento continuo de la seguridad de toda su red. Muestre accesos no autorizados, tráfico de red inusual, violaciones de datos, cortafuegos no disponibles o software antivirus que funciona mal en tiempo real. Visualice los datos de monitoreo en gráficos y paneles claros para identificar los problemas más fácilmente. Obtenga la visión de conjunto que necesita para solucionar los puntos débiles de su infraestructura de TI que puedan suponer una amenaza para la seguridad.

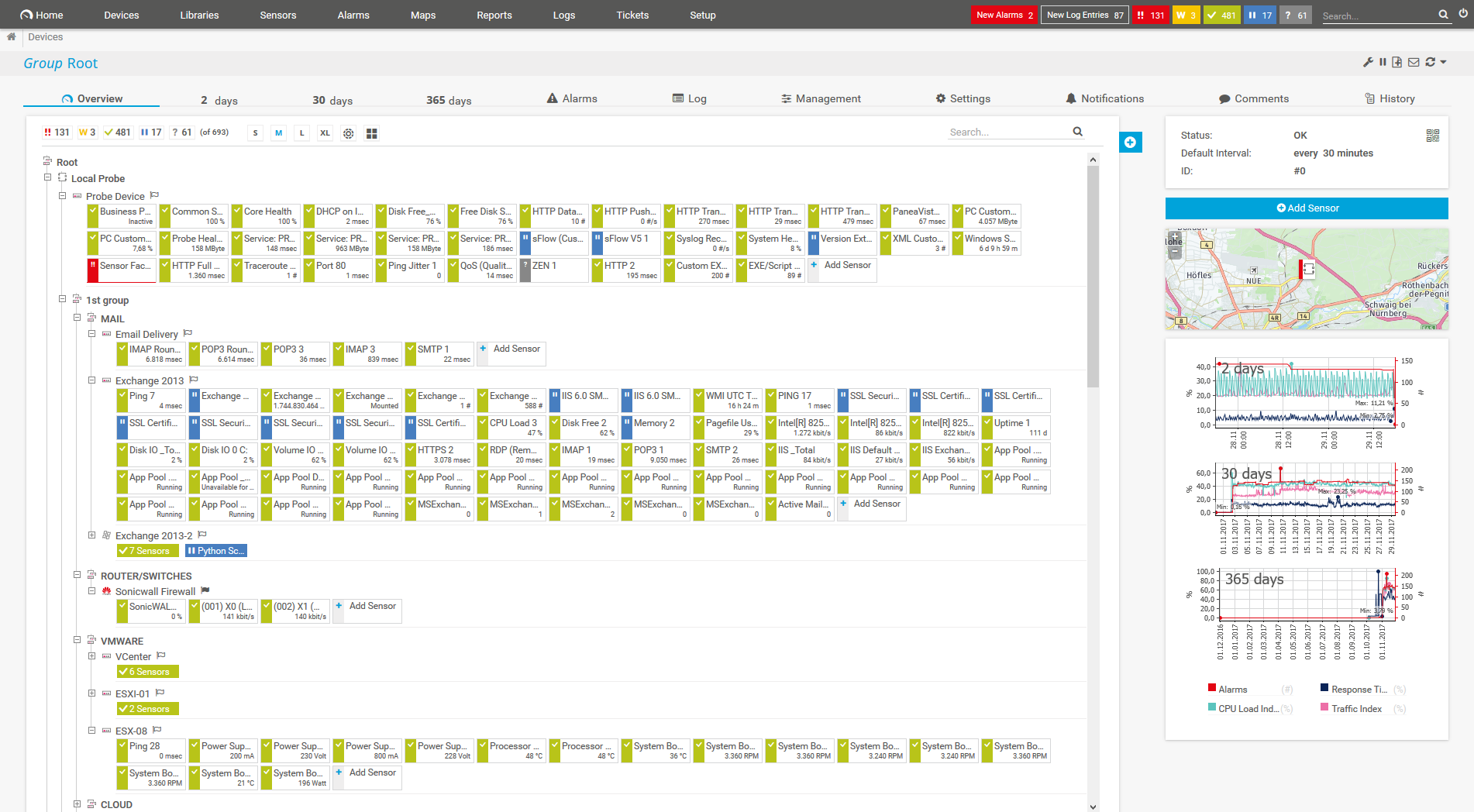

Vista en árbol de dispositivos de toda la configuración del monitoreo

Panel de PRTG personalizado para controlar toda la infraestructura de TI

Gráfico de datos de tráfico en tiempo real en PRTG

PRTG viene con más de 250 tipos de sensores nativos para monitorear todo su entorno en las instalaciones, en la nube y en la nube híbrida desde el primer momento. Eche un vistazo a algunos ejemplos a continuación.

Consulte el manual de PRTG para obtener una lista de todos los tipos de sensores disponibles.

Las alertas personalizadas y la visualización de datos le permiten identificar y prevenir rápidamente problemas de ciberseguridad y violación de datos.

PRTG se configura en cuestión de minutos y puede utilizarse en una amplia variedad de dispositivos móviles.

Al asociarse con proveedores de TI innovadores, Paessler libera sinergias para crear beneficios nuevos y adicionales para los clientes unidos.

La combinación del amplio conjunto de funciones de monitoreo de PRTG con la garantía de red automatizada de IP Fabric crea un nuevo nivel de visibilidad y fiabilidad de la red.

Combine el monitoreo de todo de PRTG con los profundos conocimientos de SQmediator sobre su infraestructura de comunicaciones para asegurar y mejorar la planta de comunicaciones de su empresa y las capacidades de solución de problemas.

Axis ofrece una de las carteras de productos más completas y fiables, una red profesional ampliada y un completo soporte de integración para software de gestión de vídeo.

Las notificaciones en tiempo real significan una solución de problemas más rápida para que pueda actuar antes de que se produzcan problemas más graves.

Software de monitoreo de red – Versión 25.3.110.1313 (August 27, 2025)

Descarga para Windows y la versión basada en la nube PRTG Hosted Monitor disponible

Inglés, alemán, español, francés, portugués, holandés, ruso, japonés y chino simplificado

Dispositivos de red, ancho de banda, servidores, aplicaciones, entornos virtuales, sistemas remotos, IoT, etc.

Elija la suscripción a PRTG Network Monitor que más le convenga

El monitoreo de ataques a la red es el proceso de observar y analizar continuamente la actividad de la red para detectar, responder y prevenir actividades maliciosas o brechas de seguridad.

Implica el uso de diversas herramientas, técnicas y prácticas para garantizar que cualquier acción no autorizada o sospechosa dentro de una red sea identificada y mitigada inmediatamente, por ejemplo:

Los ataques a la red pueden clasificarse de varias maneras en función de sus objetivos, técnicas y blancos. He aquí un Resumen de los principales tipos de ataques a la red:

1. Ataques de denegación de servicio (DoS) y ataques de denegación de servicio distribuidos (DDoS)

2. Ataques Man-in-the-Middle (MitM)

3. Ataques de phishing y spear phishing

4. Ataques de inyección SQL

Explotación de vulnerabilidades en el software de una aplicación mediante la inyección de consultas SQL maliciosas para manipular la base de datos.

5. Secuencias de comandos en sitios cruzados (XSS)

Inyección de scripts maliciosos en páginas web visitadas por otros usuarios. Estos scripts pueden robar datos, secuestrar sesiones de usuario o realizar acciones no autorizadas.

6. Ataques de malware

7. Ataques basados en credenciales

8. Amenazas internas

Ataques originados desde dentro de la organización por personas de confianza que hacen un uso indebido de sus derechos de acceso.

9. Explotación de vulnerabilidades no parcheadas

Aprovechamiento de vulnerabilidades conocidas en software o hardware que no han sido parcheadas o actualizadas.

10. Sniffing y spoofing de red

La mejor forma de prevenir los ataques a la red es reducir el número de puntos débiles de la misma. Entre los puntos débiles no sólo se incluyen los fallos de software, los errores de ejecución y las complejas infraestructuras de TI, sino también los empleados descuidados.

Solucione los fallos de software

Asuma siempre que el software es defectuoso y que los errores crearán puertas de entrada. Los exploits utilizan los puntos débiles para acceder a ordenadores externos e instalar programas maliciosos. Estos exploits se guardan en "kits de exploits" y se venden a los interesados con cómodas interfaces de usuario. Si descubre un punto débil y ve que hay un parche o actualización disponible, instale la solución rápidamente, preferiblemente con un distribuidor de actualizaciones automatizado que cubra todas las estaciones de trabajo de su empresa.

Considere la seguridad de TI como un proceso continuo

La tecnología nunca deja de evolucionar, el software ofrece cada vez más funciones nuevas y las lagunas de seguridad aparecen sin cesar. Cuando se lanza un nuevo software de seguridad, ya hay un pirata informático que sabe cómo descifrarlo. Esto significa que debe considerar la seguridad de TI como una tarea continua que nunca termina.

Establezca medidas de seguridad integrales

Un enfoque integral que vaya más allá de los antivirus y los cortafuegos es vital para la seguridad de la red. La seguridad informática se ha ampliado para incluir actualizaciones, sesiones de formación, monitoreo, herramientas de seguridad inteligentes e incluso colaboración con otras empresas de su sector para abordar los desarrollos actuales en torno a los problemas de seguridad informática.

Reduzca la complejidad de TI

Cuanto más compleja sea su infraestructura, más vulnerable será su sistema. Simplifique las estructuras de TI y minimice el número de herramientas que utiliza para protegerse de posibles ataques. Todos los programas informáticos crean puertas de enlace, ya sea por sí mismos o cuando se ejecutan con otros programas. Si simplifica las cosas, cerrará las posibles puertas de entrada y evitará que los piratas informáticos encuentren una vía de acceso.

Dé prioridad a la seguridad informática

La seguridad informática debe ser uno de los principales aspectos a tener en cuenta en cualquier nuevo proyecto, y no sólo para los responsables de seguridad y protección de datos. Los administradores de TI y los desarrolladores de software también deben estar al día. Y aunque la dirección les encomiende tareas específicas, también deben mantenerse informados de todos los avances en materia de seguridad.

Utilice la tecnología más avanzada

La ley exige que las empresas utilicen tecnología "punta", pero permite excepciones en determinadas situaciones. Las empresas deben mantenerse al día de todos los avances tecnológicos. Sin embargo, dado que las disposiciones son bastante vagas y están repartidas entre varias normativas diferentes, se recomienda formular una estrategia con el asesoramiento de un profesional jurídico.

Ponga a los empleados en sintonía

La formación de los empleados debe formar parte de su modelo de seguridad. Su mayor reto será atraer a los empleados poco interesados en la seguridad de TI. Dado que su tarea es continua, la formación proactiva de los empleados debe ser una parte esencial de su enfoque.

Haga que sea costoso para los hackers

Los hackers profesionales tienen gastos y buscan obtener beneficios. Siempre están a la caza de objetivos lucrativos en los que cueste poco infiltrarse. Las empresas pueden reducir los ataques utilizando el cifrado, los sistemas de control de acceso y las soluciones de seguridad modernas para que los ataques a la red resulten costosos para los piratas informáticos.

Bloquee las rutas de ataque a la red

Las rutas habituales de los ataques a la red incluyen puertos abiertos, archivos adjuntos de correo electrónico convencionales con virus y troyanos o ataques drive-by al visitar sitios web infectados con malware. Para bloquear estas rutas se recomiendan cortafuegos y software antivirus.

Atrás quedaron los días en que bastaba con buscar firmas. La simple coincidencia de patrones ya no es suficiente en la lucha contra los ataques a la red.

Evite las brechas de seguridad

Los programas antivirus actuales buscan similitudes con intrusiones anteriores, cierran el software sospechoso de actividad peligrosa y permiten encapsular el malware de forma segura. Las nubes también deben comprobarse con regularidad.

El análisis automatizado del comportamiento es imprescindible, pues la velocidad a la que surgen las nuevas amenazas ya no puede ser igualada por los humanos con sus propios recursos. Pero incluso las herramientas de aprendizaje automático requieren conocimientos humanos. Hoy en día, los cortafuegos también pueden venir con componentes de prevención que buscan patrones sospechosos.

Aprovechar los instrumentos técnicos para erradicar el malware

A medida que los sistemas se vuelven más complejos y los vectores de ataque más inteligentes, ni siquiera los modernos antivirus y cortafuegos son ya suficientes. Además, los trabajadores negligentes ofrecen a los hackers la posibilidad de saltarse los programas de seguridad y acceder directamente a la red de la empresa. Por lo tanto, se necesitan instrumentos técnicos especiales para erradicar los programas maliciosos que se hayan colado en la red sin ser detectados.

Utilizar un sistema de detección de intrusiones

Los sistemas de detección de intrusos (IDS) se utilizan para identificar el tráfico de red sospechoso. Estos sistemas pueden empezar por los conmutadores (por ejemplo), donde examinan el tráfico de datos y comprueban si hay malware. Los sistemas de prevención de intrusiones (IPS) también pueden utilizarse para eliminar programas maliciosos. El inconveniente de estos sistemas es que deben conectarse a su sistema para funcionar. Por lo tanto, un IPS puede convertirse en un objetivo atractivo para los piratas informáticos. Para evitar falsas alarmas durante el proceso de detección, el IDS debe incorporarse a la estrategia de seguridad de la empresa.

Aunque PRTG no puede utilizarse como sustituto de un sistema de detección de intrusiones, incluye muchas funciones que ayudan a protegerse contra los ciberataques:

Los “sensores” son los elementos básicos de monitoreo de PRTG. Un sensor, generalmente, monitora un valor medido dentro de su red; por ejemplo, el tráfwqeqgtqertico de un puerto del switch, la carga de la CPU de un servidor o el espacio libre de un disco duro. De media, se necesitan entre 5 y 10 sensores por dispositivo o un sensor por cada puerto del switch.

Paessler realizó pruebas en más de 600 departamentos de TI de todo el mundo para ajustar su software de monitoreo de redes a las necesidades de los administradores. Un resultado de la encuesta: más del 95% de los participantes recomendaría PRTG o ya lo han hecho.

Paessler PRTG se usa en empresas de todos los tipos y tamaños. A los administradores de sistemas les encanta PRTG por lo mucho que les facilita el trabajo.

Ancho de banda, servidores, entornos virtuales, sitios web, servicios de VoIP... PRTG vigila toda su red.

Todo el mundo tiene diferentes necesidades de monitoreo. Por eso se puede probar PRTG completamente gratis. Empiece ahora con su prueba.