Las alertas personalizadas y la visualización de datos facilitan el monitoreo, la identificación y la prevención de problemas de seguridad de la red.

Los problemas de seguridad en su red pueden tener consecuencias desastrosas no sólo para su infraestructura de TI, sino para toda su empresa. Ni siquiera los mejores cortafuegos garantizan una protección TI total.

Los errores de configuración, los puertos innecesariamente abiertos y el malware no sólo ponen en peligro la red interna, sino que también representan una grave amenaza para la seguridad general de TI.

Una evaluación de vulnerabilidades, o una prueba de penetración (pentest), puede identificar posibles lagunas de seguridad en aplicaciones o apps, sistemas operativos como Windows y Linux, y hardware como switches y routers. No importa si los sistemas están en las instalaciones o en la nube.

¡Nuestra herramienta de monitoreo de red todo-en-uno Paessler PRTG le ayuda a descubrir y eliminar las vulnerabilidades de seguridad en su infraestructura de TI!

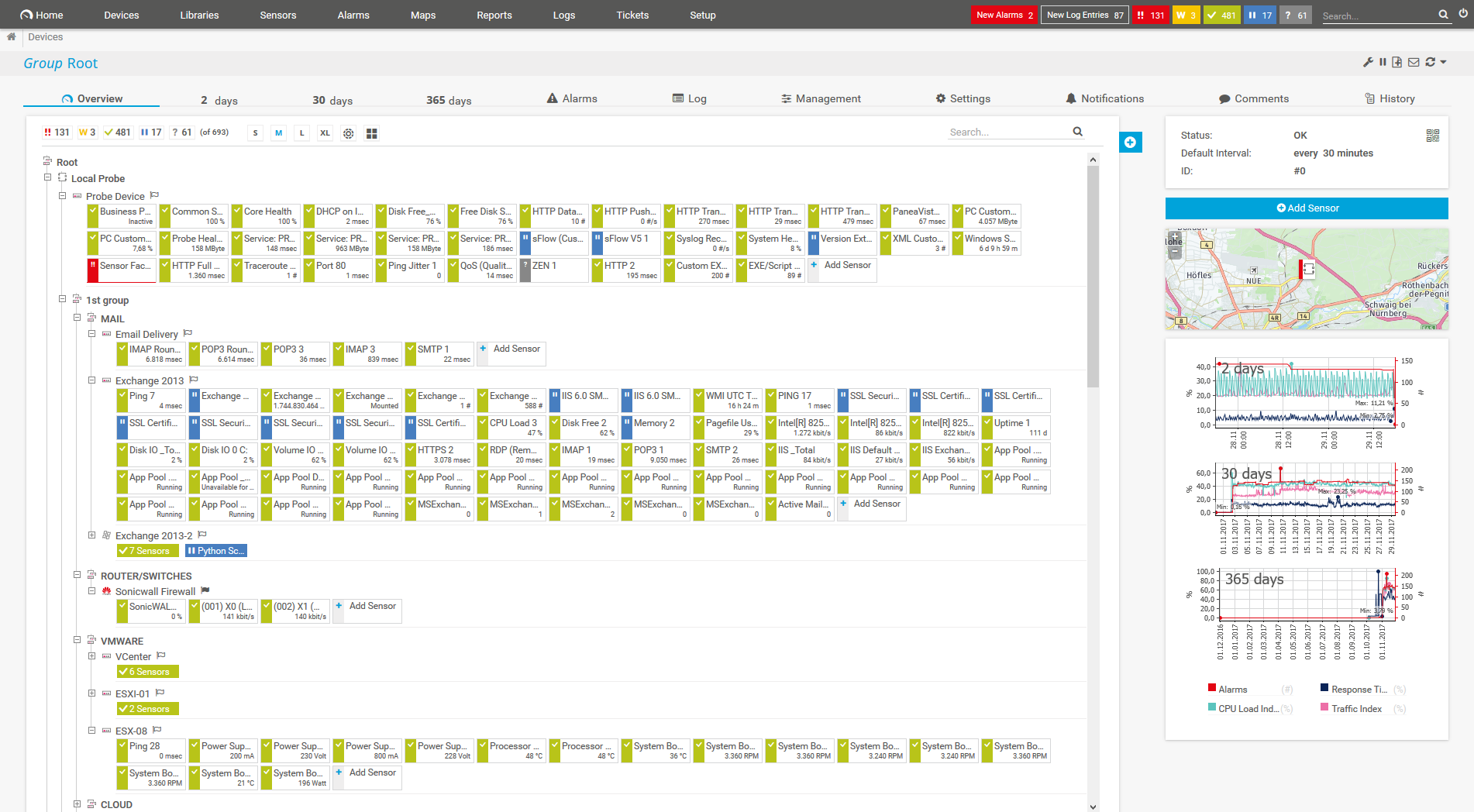

Diagnostique problemas de red monitoreando continuamente la seguridad de su infraestructura. Muestre el tráfico de red sospechoso, los accesos no autorizados, los parches que faltan y mucho más en tiempo real, y visualice los datos en mapas gráficos y paneles para identificar los problemas más fácilmente. Obtenga la visibilidad de red que necesita para solucionar posibles vulnerabilidades de la red.

Vista en árbol de dispositivos de toda la configuración del monitoreo

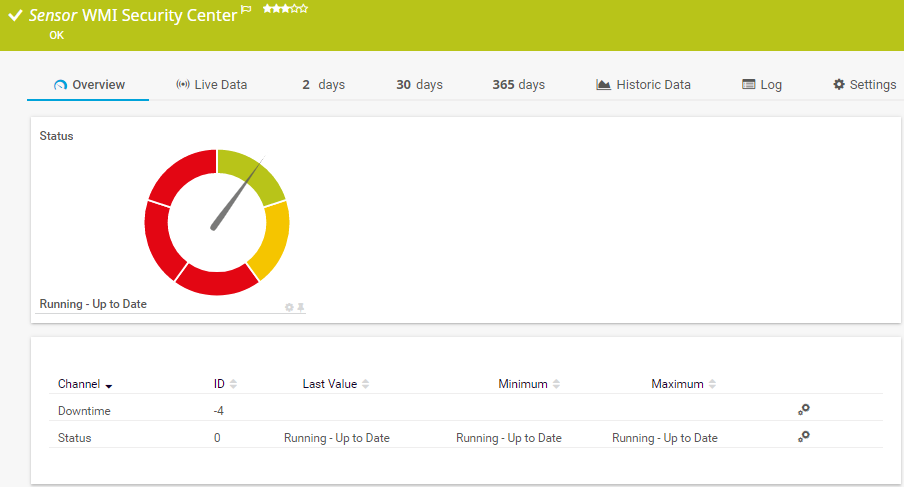

Sensor WMI Security Center preconfigurado en PRTG

Panel de PRTG personalizado para controlar toda la infraestructura de TI

Manténgase informado sobre su red con opciones de alerta avanzadas. PRTG le notifica en tiempo real en cuanto detecta posibles problemas de seguridad, para una evaluación y corrección inmediatas de la seguridad.

Genere informes automatizados con PRTG para conocer el estado de seguridad de su red e identificar las áreas que necesitan atención o mejora.

Vigile el uso de su ancho de banda para detectar picos de tráfico inusuales que podrían indicar una amenaza de seguridad o actividad de malware.

Utilice PRTG para analizar patrones de tráfico y detectar intentos de acceso no autorizados que indiquen vulnerabilidades o ataques de hackers en curso.

Rastree los puertos abiertos en los dispositivos de red y detecte los puertos abiertos innecesarios que plantean riesgos de seguridad, lo que le permite cerrarlos y reducir la superficie de ataque.

Recopile información detallada de puntos finales de red, conmutadores, enrutadores y servidores. Esta información le ayuda a identificar errores de configuración o firmware obsoleto que podrían aprovecharse.

Cree sensores personalizados o utilice plantillas en PRTG para definir comprobaciones específicas de configuraciones relevantes para la seguridad y garantizar el cumplimiento de sus políticas de seguridad.

Al monitorear registros de diferentes dispositivos y aplicaciones, puede identificar eventos de seguridad como intentos fallidos de inicio de sesión, actividad sospechosa y cambios de configuración.

PRTG viene con más de 250 tipos de sensores nativos para monitorear todo su entorno en las instalaciones, en la nube y en la nube híbrida desde el primer momento. Eche un vistazo a algunos ejemplos a continuación.

Consulte el manual de PRTG para obtener una lista de todos los tipos de sensores disponibles.

Las alertas en tiempo real y las notificaciones personalizadas facilitan la resolución de problemas con accesos no autorizados, puertos abiertos y otras posibles brechas de seguridad.

PRTG de Paessler le alerta cuando dispositivos nuevos o no autorizados se conectan a la red. Esto le ayuda a tomar medidas inmediatas y prevenir posibles brechas de seguridad.

Monitoree el estado de actualización de aplicaciones y hardware. PRTG destaca los dispositivos con firmware obsoleto que pueden contener vulnerabilidades de seguridad y le ayuda a actualizarlos a tiempo.

Monitoree el estado y la configuración de sus cortafuegos para asegurarse de que están en funcionamiento y configurados de forma segura para proteger el perímetro de la red.

Las alertas personalizadas y la visualización de datos facilitan el monitoreo, la identificación y la prevención de problemas de seguridad de la red.

PRTG se configura en cuestión de minutos y puede utilizarse en una amplia variedad de dispositivos móviles.

Al asociarse con proveedores de TI innovadores, Paessler libera sinergias para crear beneficios nuevos y adicionales para los clientes unidos.

Monitoree todos los riesgos físicos importantes en salas y racks de TI, como factores climáticos críticos, incendios o robos.

La visibilidad de los activos es un gran problema para muchos equipos de TI. No disponer de un inventario preciso de los activos tecnológicos es ineficiente, costoso y un riesgo potencial para la seguridad.

El experimentado equipo directivo de Osirium cuenta con una destacada trayectoria en ciberseguridad y automatización, y ha establecido su sede cerca de Reading (Reino Unido).

Las alertas en tiempo real y las notificaciones personalizadas facilitan la resolución de problemas con accesos no autorizados, puertos abiertos y otras posibles brechas de seguridad.

Software de monitoreo de red – Versión 25.3.110.1313 (August 27, 2025)

Descarga para Windows y la versión basada en la nube PRTG Hosted Monitor disponible

Inglés, alemán, español, francés, portugués, holandés, ruso, japonés y chino simplificado

Dispositivos de red, ancho de banda, servidores, aplicaciones, entornos virtuales, sistemas remotos, IoT, etc.

Elija la suscripción a PRTG Network Monitor que más le convenga

La exploración de vulnerabilidades de red o detección de vulnerabilidades explora automáticamente las redes en busca de brechas de seguridad y vulnerabilidades. Utiliza bases de datos de vulnerabilidades conocidas para identificar riesgos potenciales y genera informes con recomendaciones para resolver estos problemas. El escáner hace inventario de los dispositivos de red, comprueba las configuraciones y prioriza las vulnerabilidades en función del riesgo. Puede ejecutar pruebas periódicas de vulnerabilidad e integrarse con otras herramientas de seguridad para garantizar la seguridad continua de la red.

PRTG, como analizador de vulnerabilidades de red, explora todos los dispositivos y aplicaciones de su red a intervalos definidos y le notifica los riesgos potenciales que puedan existir.

Las buenas herramientas de escaneo de vulnerabilidades de red deben poseer una serie de características para identificar, analizar y gestionar eficazmente las vulnerabilidades de seguridad en una red. Estas son algunas de las características clave que hay que buscar:

1. Escaneado exhaustivo:

2. Precisión:

3. Personalización y flexibilidad:

4. Interfaz fácil de usar:

5. Capacidades de integración:

6. Monitoreo y alertas en tiempo real:

La detección de intrusos consiste en monitorear y analizar los sistemas informáticos o la actividad de la red para identificar accesos no autorizados o violaciones a la seguridad. Las técnicas incluyen el monitoreo basado en la red y en el host, así como métodos de detección de firmas y anomalías. Un reto en la detección de intrusiones es la gestión de falsos positivos, que son falsas alarmas que indican una amenaza potencial que en realidad no está presente.

PRTG le ayuda con la detección de intrusiones monitoreando el tráfico de red y las aplicaciones web basadas en la nube, y utilizando un analizador para detectar actividades sospechosas inusuales o potenciales ciberataques en tiempo real.

La gestión de vulnerabilidades es el proceso sistemático de identificación, evaluación y solución de problemas de vulnerabilidades de seguridad en sistemas y redes. Consiste en escanear en busca de vulnerabilidades, priorizarlas en función de su gravedad e impacto (como los CVE - Common Vulnerabilities and Exposures - Vulnerabilidades y Exposiciones Comunes) y solucionarlas con parches o controles de seguridad.

PRTG realiza un seguimiento del estado de los parches y actualizaciones de seguridad en los dispositivos y servidores de red, e identifica los nuevos dispositivos conectados a la red.

El monitoreo del control de acceso supervisa y regula quién puede acceder a recursos, datos o áreas específicas dentro de un sistema u organización. Monitorea continuamente la actividad de los usuarios, los permisos y los procesos de autenticación para garantizar el cumplimiento de las políticas de seguridad y detectar intentos de acceso no autorizados. Además, la ciberseguridad y la automatización desempeñan un papel fundamental a la hora de mejorar estos procesos de monitoreo, agilizar las acciones de respuesta y reducir el riesgo de error humano.

PRTG monitoriza el acceso de los usuarios a sistemas y recursos críticos y detecta intentos de acceso no autorizados.

La gestión de activos es el proceso de identificar, inventariar y controlar todos los dispositivos que tienen acceso a la red y los recursos de una organización. Esto incluye mantener un inventario completo, implementar controles de acceso y monitorear la actividad de los dispositivos para el cumplimiento de las políticas de seguridad.

PRTG le ayuda con su gestión de activos mediante el seguimiento de todos los dispositivos de red y sus configuraciones para garantizar que sólo los dispositivos autorizados están conectados a la red.

Monitorear el cumplimiento es el proceso continuo de seguimiento, evaluación y garantía de conformidad con los requisitos reglamentarios, las normas de la industria, las políticas internas y las mejores prácticas. Monitorea sistemáticamente las actividades, procesos y controles para verificar la alineación con los marcos y políticas de cumplimiento.

PRTG monitorea las actividades de red para garantizar el cumplimiento de las regulaciones y estándares de la industria, como GDPR, HIPAA, PCI DSS, etc.

Los “sensores” son los elementos básicos de monitoreo de PRTG. Un sensor, generalmente, monitora un valor medido dentro de su red; por ejemplo, el tráfwqeqgtqertico de un puerto del switch, la carga de la CPU de un servidor o el espacio libre de un disco duro. De media, se necesitan entre 5 y 10 sensores por dispositivo o un sensor por cada puerto del switch.

Paessler realizó pruebas en más de 600 departamentos de TI de todo el mundo para ajustar su software de monitoreo de redes a las necesidades de los administradores. Un resultado de la encuesta: más del 95% de los participantes recomendaría PRTG o ya lo han hecho.

Paessler PRTG se usa en empresas de todos los tipos y tamaños. A los administradores de sistemas les encanta PRTG por lo mucho que les facilita el trabajo.

Ancho de banda, servidores, entornos virtuales, sitios web, servicios de VoIP... PRTG vigila toda su red.

Todo el mundo tiene diferentes necesidades de monitoreo. Por eso se puede probar PRTG completamente gratis. Empiece ahora con su prueba.