Alertas personalizados e visualização de dados permitem que você identifique e evite rapidamente problemas de segurança cibernética e violação de dados.

As empresas nunca estiveram tão vulneráveis a ataques de rede como estão hoje. Os hackers operam globalmente e geram renda pela Internet.

As empresas perceberam que, à medida que sua presença virtual cresce, também aumenta o número de gateways em suas redes. Essas interfaces são usadas pelos hackers de forma cada vez mais sofisticada, criando um problema que só piora à medida que a infraestrutura de TI de uma empresa se torna mais complexa.

Os ataques à rede podem prejudicar sua empresa de maneiras graves:

Ferramentas abrangentes de monitoramento de rede, como o Paessler PRTG, são vitais para manter a segurança de sua rede - para que serve um firewall que não está disponível, ou um software de backup que não funciona corretamente?

Com o software de monitoramento de rede, você pode manter um olho constante nos componentes de segurança, no software antivírus e nos backups, e ser automaticamente avisado em caso de problemas.

A análise de tráfego de rede, que está incluída no PRTG, permite monitorar e verificar o tráfego de dados em busca de comportamentos suspeitos, como cargas de tráfego anormalmente altas.

A TI também o ajuda a determinar quais dados e sistemas são afetados por ataques de rede que já aconteceram. Ao avaliar os registros de dados históricos, você pode não apenas evitar problemas de segurança cibernética, como ataques DDoS, mas também reduzir significativamente o tempo de inatividade.

Diagnostique problemas de rede rastreando continuamente a segurança de toda a sua rede. Mostre acesso não autorizado, tráfego de rede incomum, violações de dados, firewalls indisponíveis ou software antivírus com mau funcionamento em tempo real. Visualize os dados de monitoramento em gráficos e painéis claros para identificar problemas mais facilmente. Obtenha a Visão Geral necessária para solucionar problemas de pontos fracos em sua infraestrutura de TI que podem representar uma ameaça à segurança.

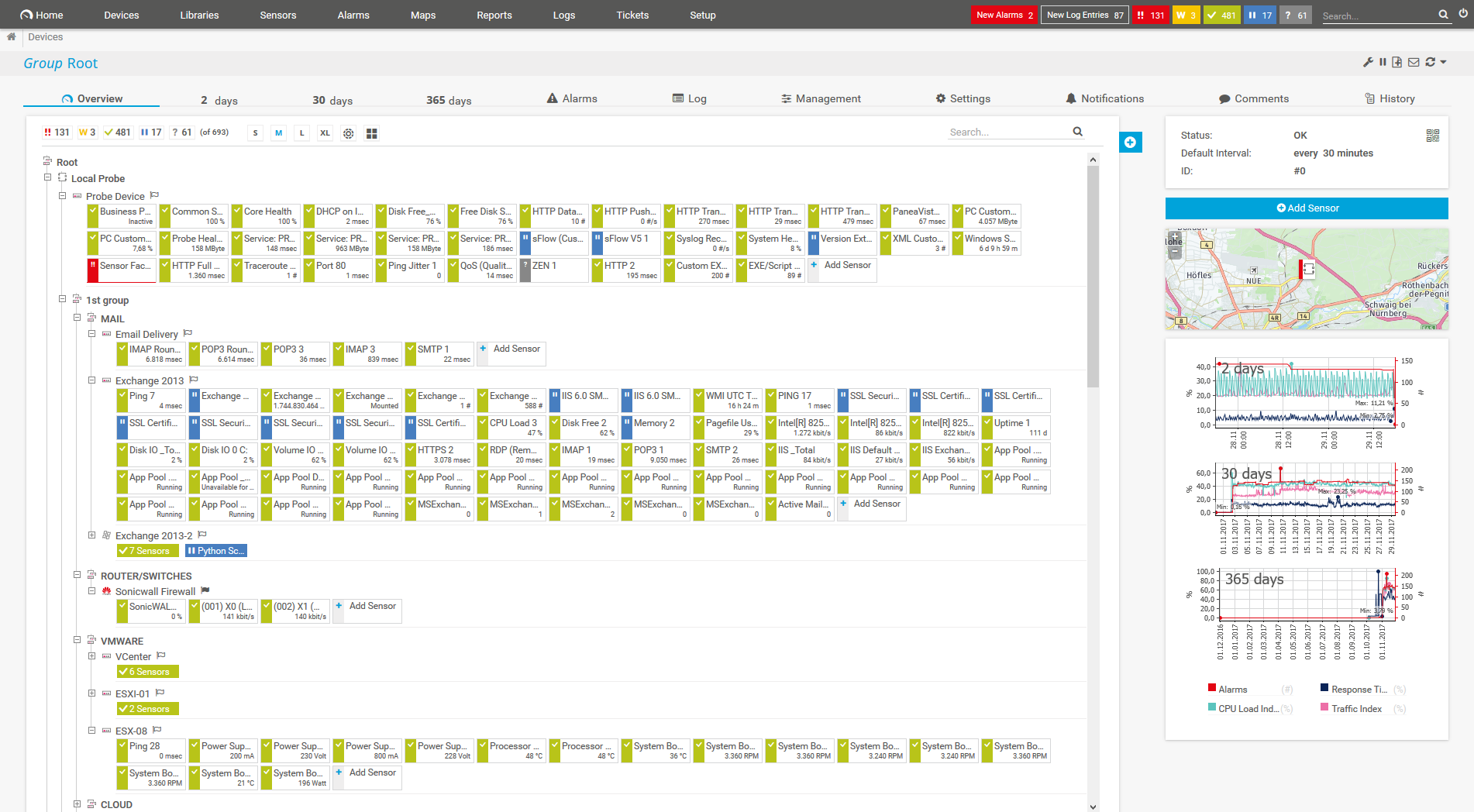

Visualização em árvore de dispositivos da configuração completa de monitoramento

Painel PRTG personalizado para manter um olho em toda a infraestrutura de TI

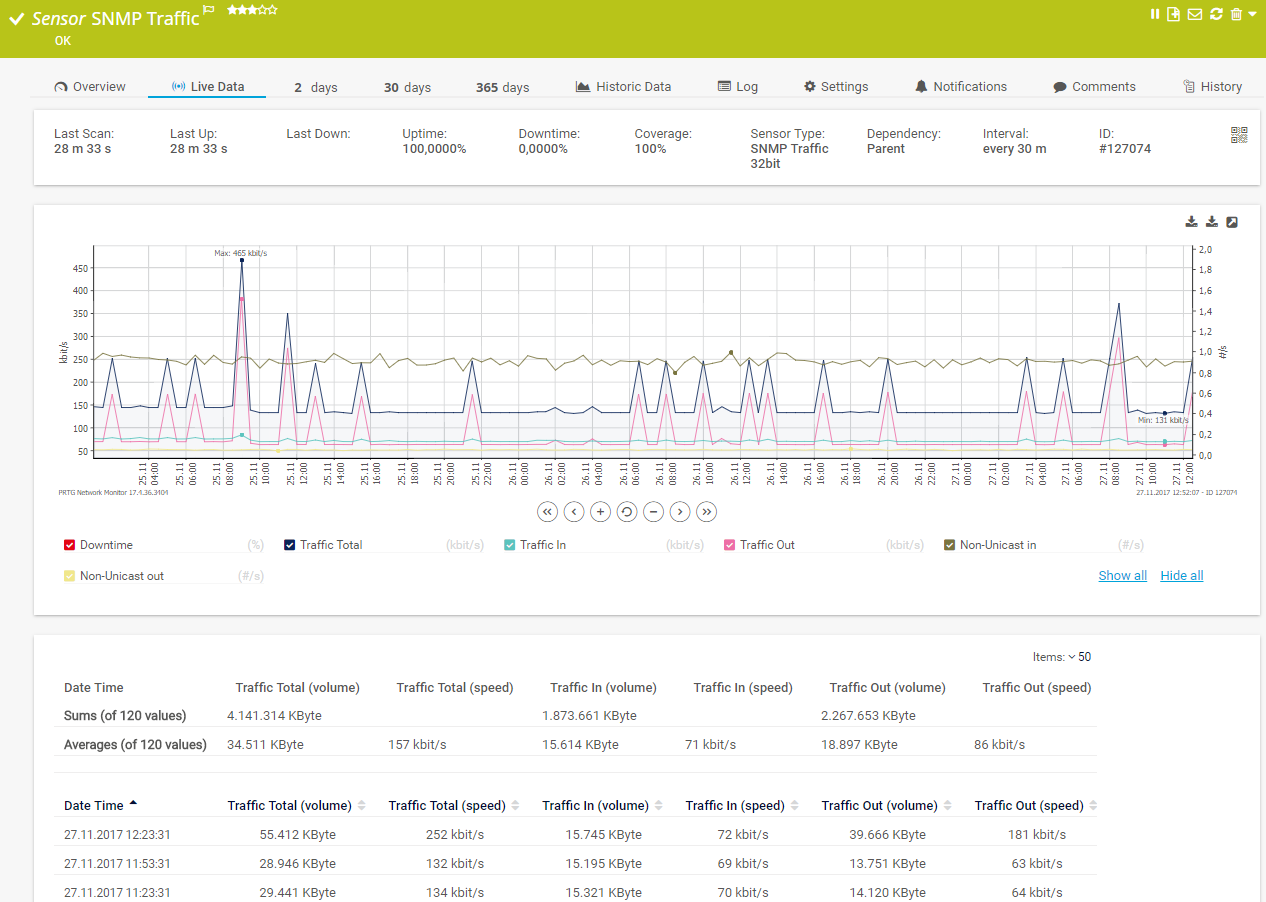

Gráfico de dados de tráfego ao vivo no PRTG

O PRTG vem com mais de 250 tipos de sensores nativos para monitorar todo o seu ambiente local, na nuvem e na nuvem híbrida. Confira alguns exemplos abaixo!

Consulte o Manual do PRTG para obter uma lista de todos os tipos de sensores disponíveis.

Alertas personalizados e visualização de dados permitem que você identifique e evite rapidamente problemas de segurança cibernética e violação de dados.

O PRTG é configurado em questão de minutos e pode ser usado em uma ampla variedade de dispositivos móveis.

Em parceria com fornecedores de TI inovadores, a Paessler libera sinergias para criar benefícios novos e adicionais para os clientes associados.

A combinação do amplo conjunto de recursos de monitoramento do PRTG com a garantia de rede automatizada do IP Fabric cria um novo nível de visibilidade e confiabilidade da rede.

Combine o monitoramento de tudo do PRTG com as percepções profundas do SQmediator em sua infraestrutura de comunicações para garantir e melhorar a planta de comunicações da sua empresa e as habilidades de solução de problemas.

A Axis oferece um dos portfólios de produtos mais completos e confiáveis, uma rede profissional expandida e um suporte de integração abrangente para software de gerenciamento de vídeo.

As notificações em tempo real significam uma solução de problemas mais rápida para que você possa agir antes que ocorram problemas mais sérios.

Software de monitoramento de rede – Versão 25.3.110.1313 (August 27, 2025)

Download para Windows e versão baseada em nuvem do PRTG Hosted Monitor disponível

Inglês, alemão, espanhol, francês, português, holandês, russo, japonês e chinês simplificado

Dispositivos de rede, largura de banda, servidores, aplicativos, ambientes virtuais, sistemas remotos, IoT e muito mais

Escolha a assinatura do PRTG Network Monitor que é melhor para você

O monitoramento de ataques à rede é o processo de observar e analisar continuamente a atividade da rede para detectar, responder e prevenir atividades maliciosas ou violações de segurança.

O TI envolve o uso de várias ferramentas, técnicas e práticas para garantir que quaisquer ações não autorizadas ou suspeitas em uma rede sejam identificadas e mitigadas imediatamente, por exemplo:

Os ataques à rede podem ser categorizados de várias maneiras com base em seus objetivos, técnicas e alvos. Veja a seguir uma visão geral dos principais tipos de ataques à rede:

1. Ataques de negação de serviço (DoS) e de negação de serviço distribuída (DDoS)

2. Ataques Man-in-the-Middle (MitM)

3. Ataques de phishing e spear phishing

4. Ataques de injeção de SQL

Exploração de vulnerabilidades no software de um aplicativo por meio da injeção de consultas SQL mal-intencionadas para manipular o banco de dados.

5. Cross-Site Scripting (XSS)

Injeção de scripts mal-intencionados em páginas da Web visualizadas por outros usuários. Esses scripts podem roubar dados, sequestrar sessões de usuários ou executar ações não autorizadas.

6. Ataques de malware

7. Ataques baseados em credenciais

8. Ameaças internas

Ataques originados de dentro da organização por indivíduos confiáveis que usam indevidamente seus direitos de acesso.

9. Exploração de vulnerabilidades não corrigidas

Aproveitamento de vulnerabilidades conhecidas em software ou hardware que não foram corrigidas ou atualizadas.

10. Sniffing e spoofing de rede

A melhor maneira de evitar ataques à rede é reduzir o número de pontos fracos em sua rede. Os pontos fracos não incluem apenas falhas de software, erros de tempo de execução e infraestruturas de TI complexas, mas também funcionários descuidados.

Resolva as falhas de software

Sempre presuma que o software é defeituoso e que os bugs criarão gateways. As explorações usam pontos fracos para obter acesso a computadores externos e instalar malware. Essas explorações são salvas em "kits de exploração" e vendidas às partes interessadas com interfaces de usuário convenientes. Se você descobrir um ponto fraco e vir que há um patch ou uma atualização disponível, instale a correção rapidamente, de preferência com um distribuidor de atualizações automatizado que cubra todas as estações de trabalho da sua empresa.

Veja a segurança de TI como um processo contínuo

A tecnologia nunca para de evoluir, com o software oferecendo cada vez mais funções novas e brechas de segurança surgindo sem parar. Quando um novo software de segurança é lançado, já existe um hacker que sabe como violá-lo. Isso significa que você deve ver a segurança de TI como uma tarefa contínua que nunca termina.

Configure medidas de segurança abrangentes

Uma abordagem abrangente que vá além dos verificadores de vírus e firewalls é vital para a segurança da rede. A segurança de TI se expandiu e passou a incluir atualizações, sessões de treinamento, monitoramento, ferramentas de segurança inteligentes e até mesmo colaboração com outras empresas do seu setor para abordar os desenvolvimentos atuais relacionados às questões de segurança de TI.

Reduzir a complexidade da TI

Quanto mais complexa for sua infraestrutura, mais vulnerável será seu sistema. Simplifique as estruturas de TI e minimize o número de ferramentas que você usa para ajudar a evitar possíveis ataques. Todo software cria gateways, seja ele próprio ou quando executado com outros programas. Ao manter as coisas simples, você fecha os possíveis gateways e impede que os hackers encontrem um caminho para entrar.

Coloque a segurança de TI em primeiro plano

A segurança de TI deve ser uma consideração importante em qualquer novo projeto, e não apenas para os responsáveis pela segurança e proteção de dados. Os administradores de TI e os desenvolvedores de software também devem estar atualizados. E, embora a gerência possa repassar tarefas específicas, ela também deve se manter informada sobre todos os desenvolvimentos de segurança.

Use tecnologia "de ponta

A lei exige que as empresas usem tecnologia "de ponta", mas permite exceções em determinadas situações. As empresas devem se manter atualizadas sobre todos os desenvolvimentos tecnológicos. No entanto, como as disposições são bastante vagas e estão espalhadas por várias regulamentações diferentes, é recomendável que você formule uma estratégia com a orientação de um profissional da área jurídica.

Coloque os funcionários na mesma página

O treinamento dos funcionários deve fazer parte do seu modelo de segurança. Seu maior desafio será atrair os funcionários que têm pouco interesse em segurança de TI. Como sua tarefa é contínua, o treinamento proativo dos funcionários deve ser uma parte essencial de sua abordagem.

Faça com que os hackers paguem caro

Os hackers profissionais têm despesas e buscam obter lucros. Eles estão sempre à procura de alvos lucrativos que custam pouco para se infiltrar. As empresas podem reduzir os ataques usando criptografia, sistemas de controle de acesso e soluções de segurança modernas para tornar os ataques à rede onerosos para os hackers.

Bloquear rotas de ataque à rede

As rotas comuns para ataques à rede incluem portas abertas, anexos de e-mail convencionais com vírus e cavalos de Troia ou ataques drive-by ao visitar sites infectados por malware. Recomenda-se o uso de firewalls e software antivírus para bloquear essas rotas.

Já se foi o tempo em que bastava fazer a varredura em busca de assinaturas. A simples correspondência de padrões não é mais suficiente na luta contra os ataques à rede.

Evite brechas de segurança

Os programas antivírus atuais procuram semelhanças com invasões anteriores, desligam softwares suspeitos de atividades perigosas e permitem o encapsulamento seguro de malware. As nuvens também devem ser verificadas regularmente.

A análise automatizada de comportamento é imprescindível, pois a velocidade com que surgem novas ameaças não pode mais ser igualada por humanos em seus próprios recursos. Mas até mesmo as ferramentas de aprendizado de máquina exigem conhecimento humano. Atualmente, os firewalls também podem vir com componentes de prevenção que buscam padrões suspeitos.

Aproveite os instrumentos técnicos para eliminar o malware

À medida que os sistemas se tornam mais complexos e os vetores de ataque se tornam mais inteligentes, até mesmo os modernos verificadores de vírus e firewalls não são mais suficientes. Além disso, funcionários negligentes oferecem aos hackers a possibilidade de contornar os programas de segurança e acessar diretamente a rede da empresa. Portanto, são necessários instrumentos técnicos especiais para eliminar o malware que entrou na rede sem ser detectado.

Use um sistema de detecção de intrusão

Os sistemas de detecção de intrusão (IDSs) são usados para identificar tráfego de rede suspeito. Esses sistemas podem começar com switches (por exemplo), nos quais eles examinam o tráfego de dados e verificam se há malware. Os sistemas de prevenção de intrusões (IPSs) também podem ser usados para remover malware. A desvantagem desses sistemas é que eles precisam se conectar ao seu sistema para funcionar. Portanto, o próprio IPS pode se tornar um alvo atraente para os hackers. Para evitar alarmes falsos durante o processo de detecção, o IDS deve ser incorporado à estratégia de segurança da empresa.

Embora o PRTG não possa ser usado como um substituto para um sistema de detecção de intrusão, ele vem com muitas funções que ajudam a proteger contra ataques cibernéticos:

No PRTG, “sensores” são os elementos básicos de monitoramento. Um sensor geralmente monitora um valor medido na sua rede, por exemplo, o tráfego em uma porta de switch, a carga de CPU de um servidor ou o espaço livre em uma unidade de disco. Em média, você precisa de 5-10 sensores por dispositivo ou um sensor por porta de switch.

A Paessler realizou testes em mais de 600 departamentos de TI em todo o mundo para sintonizar seu software de monitoramento de rede mais próximo às necessidades dos administradores. O resultado da pesquisa: mais de 95% dos participantes recomendaria PRTG – ou já o fizeram.

Paessler PRTG é usado por empresas de todos os tamanhos. Os administradores adoram PRTG porque ele facilita muito o trabalho.

Largura de banda, servidores, ambientes virtuais, websites, serviços VoIP – PRTG monitora toda a sua rede.

As necessidades de monitoramento variam. Por isso deixamos você experimentar PRTG gratuitamente. Comece agora mesmo o seu período de testes.