Gli avvisi personalizzati e la visualizzazione dei dati consentono di identificare e prevenire rapidamente i problemi di sicurezza informatica e di violazione dei dati.

Le aziende non sono mai state così vulnerabili agli attacchi di rete come oggi. Gli hacker operano a livello globale e generano reddito attraverso Internet.

Le aziende si sono rese conto che, con l'aumento della loro presenza virtuale, cresce anche il numero di gateway nelle loro reti. Queste interfacce vengono utilizzate dagli hacker in modo sempre più sofisticato, creando un problema che non fa che peggiorare man mano che l'infrastruttura IT di un'azienda diventa più complessa.

Gli attacchi alla rete possono danneggiare l'azienda in modo grave:

Strumenti completi di monitoraggio della rete come il PRTG Network Monitor di Paessler sono fondamentali per mantenere la sicurezza della rete: a cosa serve un firewall che non è disponibile o un software di backup che non funziona?

Con il software di monitoraggio della rete, è possibile tenere costantemente sotto controllo i componenti di sicurezza, il software antivirus e i backup, ed essere avvisati automaticamente in caso di problemi.

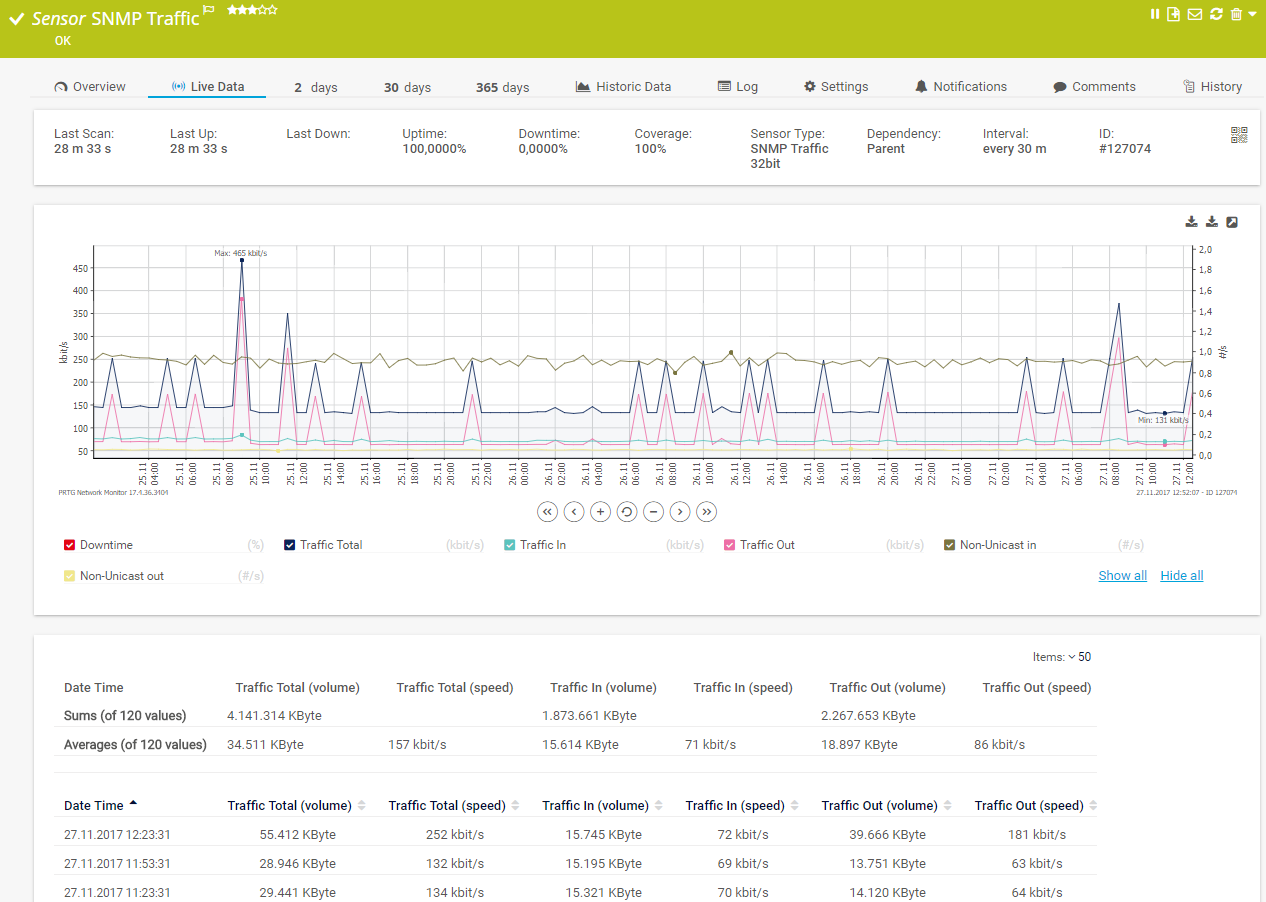

L'analisi del traffico di rete, inclusa nel PRTG, consente di monitorare e controllare il traffico di dati alla ricerca di comportamenti sospetti, come carichi di traffico insolitamente elevati.

IT aiuta anche a determinare quali dati e sistemi sono stati colpiti da attacchi di rete già avvenuti. Valutando i record di dati storici, è possibile non solo prevenire problemi di cybersecurity come gli attacchi DDoS, ma anche ridurre in modo significativo i tempi di inattività.

Diagnostica i problemi di rete monitorando continuamente la sicurezza dell'intera rete. Mostra accessi non autorizzati, traffico di rete insolito, violazioni dei dati, firewall non disponibili o software antivirus malfunzionanti in tempo reale. Visualizzate i dati di monitoraggio in grafici e dashboard chiari per identificare più facilmente i problemi. Ottenete la Panoramica necessaria per risolvere i punti deboli dell'infrastruttura IT che possono rappresentare una minaccia per la sicurezza.

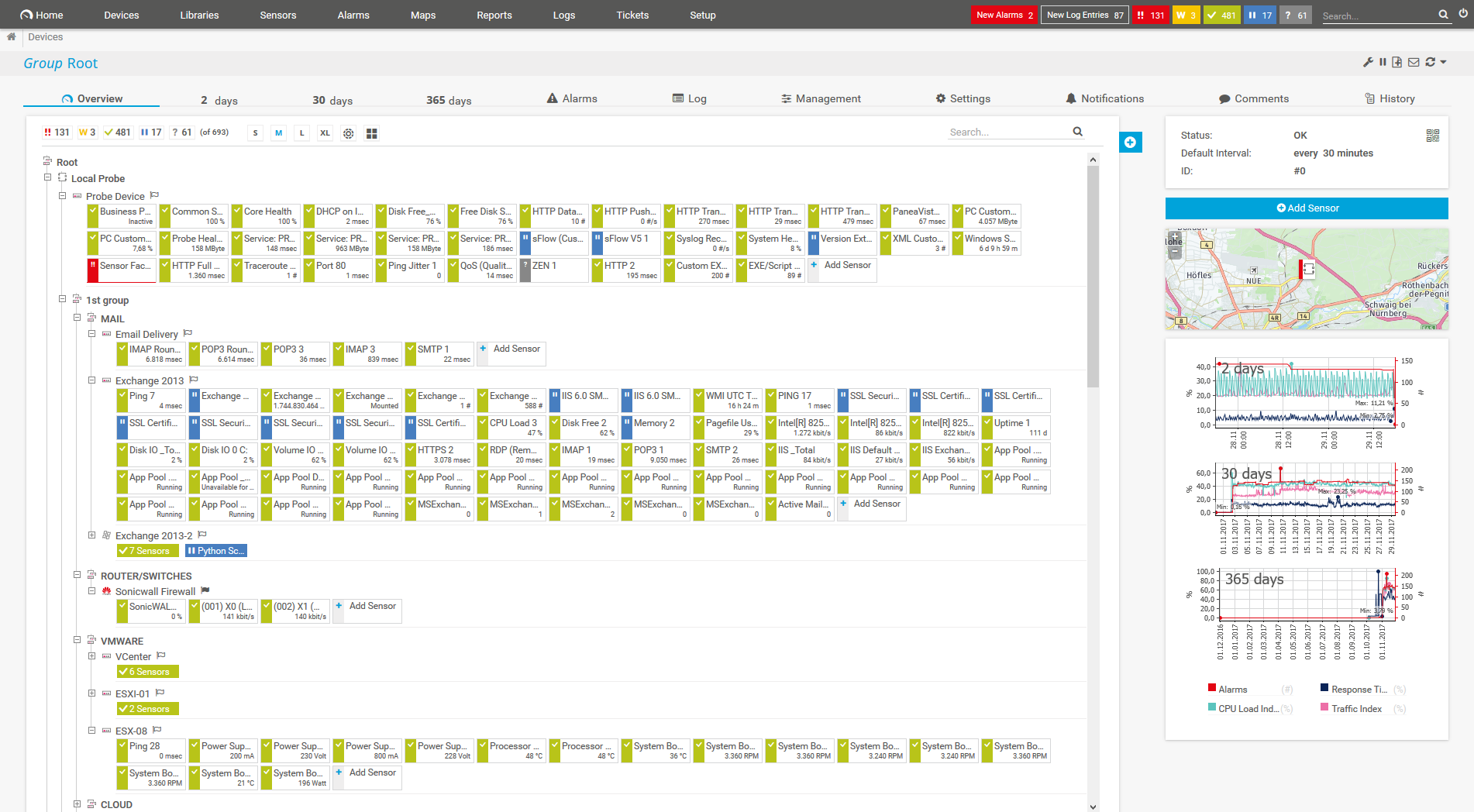

Albero dei dispositivi dell'intera configurazione di monitoraggio

Dashboard PRTG personalizzato per tenere sotto controllo l'intera infrastruttura IT

Grafico dei dati di traffico in tempo reale in PRTG

PRTG è dotato di oltre 250 tipi di sensori nativi per il monitoraggio dell'intero ambiente on-premises, cloud e cloud ibrido. Dai un'occhiata ad alcuni esempi qui sotto!

Consulta il manuale di PRTG per un elenco di tutti i tipi di sensore disponibili.

Gli avvisi personalizzati e la visualizzazione dei dati consentono di identificare e prevenire rapidamente i problemi di sicurezza informatica e di violazione dei dati.

PRTG si configura in pochi minuti e può essere utilizzato su un'ampia gamma di dispositivi mobili.

Grazie alla collaborazione con fornitori IT innovativi, Paessler libera sinergie per creare nuovi e ulteriori vantaggi per i suoi clienti.

La combinazione dell'ampio set di funzioni di monitoraggio di PRTG con la garanzia di rete automatizzata di IP Fabric crea un nuovo livello di visibilità e affidabilità della rete.

Combina il monitoraggio di PRTG con l'analisi approfondita di SQmediator sulla tua infrastruttura di comunicazione per garantire e migliorare l'impianto di comunicazione e le capacità di risoluzione dei problemi della tua azienda.

Axis offre uno dei portafogli di prodotti più completi e affidabili, una rete professionale ampliata e un supporto completo per l'integrazione del software di gestione video.

Notifiche in tempo reale significano una risoluzione più rapida dei problemi, in modo da poter agire prima che si verifichino problemi più gravi.

Software di monitoraggio della rete – Versione 25.3.110.1313 (August 27, 2025)

Disponibile il download della versione per Windows e della versione cloud-based PRTG Hosted Monitor

Inglese, tedesco, spagnolo, francese, portoghese, olandese, russo, giapponese e cinese semplificato

Dispositivi di rete, larghezza di banda, server, applicazioni, ambienti virtuali, sistemi remoti, IoT e molto altro

Scegli l'abbonamento a PRTG Network Monitor più adatto a te

Il monitoraggio degli attacchi di rete è il processo di osservazione e analisi continua dell'attività di rete per rilevare, rispondere e prevenire attività dannose o violazioni della sicurezza.

L'IT prevede l'uso di vari strumenti, tecniche e pratiche per garantire che qualsiasi azione non autorizzata o sospetta all'interno di una rete venga identificata e mitigata immediatamente, ad esempio:

Gli attacchi di rete possono essere classificati in vari modi in base agli obiettivi, alle tecniche e ai bersagli. Ecco una Panoramica dei principali tipi di attacchi di rete:

1. Attacchi Denial of Service (DoS) e Distributed Denial of Service (DDoS)

2. Attacchi Man-in-the-Middle (MitM)

3. Attacchi di phishing e spear phishing

4. Attacchi SQL injection

Sfruttare le vulnerabilità del software di un'applicazione iniettando query SQL dannose per manipolare il database.

5. Cross-Site Scripting (XSS)

Iniezione di script dannosi nelle pagine Web visualizzate da altri utenti. Questi script possono rubare dati, dirottare le sessioni degli utenti o eseguire azioni non autorizzate.

6. Attacchi malware

7. Attacchi basati sulle credenziali

8. Minacce interne

Attacchi provenienti dall'interno dell'organizzazione da parte di persone fidate che abusano dei loro diritti di accesso.

9. Sfruttamento di vulnerabilità non patchate

Sfruttare le vulnerabilità note del software o dell'hardware che non sono state patchate o aggiornate.

10. Sniffing e spoofing di rete

Il modo migliore per prevenire gli attacchi di rete è ridurre il numero di punti deboli nella rete. I punti deboli non includono solo i difetti del software, gli errori di runtime e le complesse infrastrutture IT, ma anche i dipendenti negligenti.

Affrontare i difetti del software

Partite sempre dal presupposto che il software sia difettoso e che i bug creino dei gateway. Gli exploit sfruttano i punti deboli per accedere a computer esterni e installare malware. Questi exploit vengono salvati in "kit di exploit" e venduti alle parti interessate con comode interfacce utente. Se scoprite un punto debole e vedete che è disponibile una patch o un aggiornamento, installate rapidamente la correzione, preferibilmente con un distributore automatico di aggiornamenti che copra tutte le postazioni di lavoro dell'azienda.

Considerare la sicurezza IT come un processo continuo

La tecnologia non smette mai di evolversi: il software offre sempre nuove funzioni e le falle nella sicurezza spuntano all'infinito. Quando viene rilasciato un nuovo software di sicurezza, c'è già un hacker che sa come decifrarlo. Ciò significa che dovete considerare la sicurezza IT come un compito continuo che non finisce mai.

Impostate misure di sicurezza complete (alimentazione elettrica ininterrotta)

Un approccio completo che vada oltre gli scanner antivirus e i firewall è fondamentale per la sicurezza della rete. La sicurezza IT si è ampliata fino a includere aggiornamenti, sessioni di formazione, monitoraggio, strumenti di monitoraggio intelligenti e persino la collaborazione con altre aziende del settore per affrontare gli sviluppi attuali dei problemi di sicurezza IT.

Ridurre la complessità IT

Più complessa è l'infrastruttura, più vulnerabile è il sistema. Semplificate le strutture IT e riducete al minimo il numero di strumenti utilizzati per evitare potenziali attacchi. Tutti i software creano gateway, sia da soli sia quando vengono eseguiti con altri programmi. Mantenendo le cose semplici, si chiudono i potenziali gateway e si impedisce agli hacker di trovare una via d'accesso.

Mettere la sicurezza IT in primo piano

La sicurezza informatica deve essere un aspetto fondamentale di ogni nuovo progetto, e non solo per i responsabili della sicurezza e della protezione dei dati. Anche gli amministratori IT e gli sviluppatori di software devono essere aggiornati. E anche se il management può affidare compiti specifici, deve essere informato su tutti gli sviluppi della sicurezza.

Attenersi a una tecnologia "all'avanguardia

La legge richiede che le aziende utilizzino tecnologie "all'avanguardia", ma consente eccezioni in determinate situazioni. Le aziende devono tenersi aggiornate su tutti gli sviluppi tecnologici. Tuttavia, poiché le disposizioni sono piuttosto vaghe e distribuite tra diverse normative, si consiglia di formulare una strategia con la consulenza di un professionista legale.

Mettere i dipendenti d'accordo

La formazione dei dipendenti deve far parte del vostro modello di sicurezza. La sfida più grande sarà quella di attirare i dipendenti che hanno scarso interesse per la sicurezza IT. Poiché il vostro compito è continuo, la formazione proattiva dei dipendenti deve essere una parte essenziale del vostro approccio.

Rendere costoso il lavoro degli hacker

Gli hacker professionisti hanno spese e cercano di ottenere profitti. Sono sempre alla ricerca di obiettivi lucrativi che costano poco per infiltrarsi. Le aziende possono ridurre gli attacchi utilizzando la crittografia, i sistemi di controllo degli accessi e le moderne soluzioni di sicurezza per rendere gli attacchi alla rete costosi per gli hacker.

Bloccare le rotte degli attacchi di rete

Le vie comuni per gli attacchi di rete includono porte aperte, allegati di posta elettronica convenzionali con virus e cavalli di Troia o attacchi drive-by quando si visitano siti web infetti da malware. Per bloccare questi percorsi si consiglia di utilizzare firewall e software antivirus.

Sono finiti i tempi in cui bastava scansionare le firme. La semplice corrispondenza dei modelli non è più sufficiente nella lotta contro gli attacchi di rete.

Prevenire le falle nella sicurezza

I programmi antivirus di oggi cercano le somiglianze con le intrusioni precedenti, chiudono i software sospettati di attività pericolose e consentono l'incapsulamento sicuro del malware. Anche i cloud devono essere controllati regolarmente.

L'analisi automatizzata del comportamento è un must, perché la velocità con cui si presentano le nuove minacce non può più essere eguagliata dall'uomo con le proprie risorse. Ma anche gli strumenti di apprendimento automatico richiedono il know-how umano. Oggi i firewall possono anche essere dotati di componenti di prevenzione che ricercano modelli sospetti.

Sfruttare gli strumenti tecnici per eliminare le minacce informatiche

Man mano che i sistemi diventano più complessi e i vettori di attacco più intelligenti, anche i moderni scanner antivirus e firewall non sono più sufficienti. Inoltre, i lavoratori negligenti offrono agli hacker la possibilità di aggirare i programmi di sicurezza e di accedere direttamente alla rete aziendale. Sono quindi necessari strumenti tecnici speciali per eliminare il malware che si è introdotto nella rete senza essere individuato.

Utilizzare un sistema di rilevamento delle intrusioni

I sistemi di rilevamento delle intrusioni (IDS) sono utilizzati per identificare il traffico di rete sospetto. Questi sistemi possono iniziare con gli switch (ad esempio), dove scrutano il traffico di dati e verificano la presenza di malware. Anche i sistemi di prevenzione delle intrusioni (IPS) possono essere utilizzati per rimuovere il malware. L'aspetto negativo di questi sistemi è che devono connettersi al vostro sistema per funzionare. Un IPS stesso può quindi diventare un bersaglio attraente per gli hacker. Per evitare falsi allarmi durante il processo di rilevamento, l'IDS deve essere integrato nella strategia di sicurezza dell'azienda.

Anche se PRTG non può sostituire un sistema di rilevamento delle intrusioni, è dotato di molte funzioni che aiutano a proteggersi dagli attacchi informatici:

In PRTG, i “sensori” sono gli elementi base del monitoraggio. Un sensore monitora solitamente un valore misurato nella tua rete (ad esempio, il traffico di una porta switch, il carico della CPU di un server o lo spazio libero di un’unità disco). In media, occorrono circa 5-10 sensori per ogni dispositivo o un sensore per ogni porta switch.

Paessler ha condotto prove in oltre 600 dipartimenti IT in tutto il mondo per mettere a punto il suo software di monitoraggio di rete più vicino alle esigenze dei sysadmin. Il risultato è che più del 95% degli intervistati consiglierebbe PRTG – o lo ha già fatto.

Paessler PRTG è utilizzato da aziende di tutte le dimensioni. Gli amministratori di sistema adorano PRTG perché rende il loro lavoro molto più semplice.

Ampiezza di banda, server, ambienti virtuali, siti Web, servizi VoIP - PRTG tiene d'occhio la tua intera rete.

Tutti hanno esigenze di monitoraggio diverse. Ecco perché ti lasciamo provare PRTG gratuitamente. Inizia oggi stesso la tua prova.